Настройка AAA, RADIUS, CoA, PPPoE, L2TP на BRAS SmartEdge 100/SmartEdge 600

RFC, протоколы, базовые понятия

Мультисервисный маршрутизатор SmartEdge в полной мере поддерживает протоколы RADIUS и CoA для аутентификации, авторизации и аккаунтинга(AAA) широкополосных абонентов и администраторов для управления через протоколы Telnet и SSH.

Список RFC(по состоянию на 18 января 2011г.):

RFC 2058 Remote Authentication Dial In User Service (RADIUS)

RFC 2059 RADIUS Accounting

RFC 2138 Remote Authentication Dial In User Service (RADIUS)

RFC 2139 RADIUS Accounting

RFC 2618 RADIUS Authentication Client MIB

RFC 2620 RADIUS Accounting Client MIB

RFC 2809 Implementation of L2TP Compulsory Tunneling via RADIUS

RFC 2865 Remote Authentication Dial In User Service (RADIUS)

RFC 2866 RADIUS Accounting

RFC 2867 RADIUS Accounting Modifications for Tunnel Protocol Support

RFC 2868 RADIUS Attributes for Tunnel Protocol Support

RFC 2869 RADIUS Extensions

RFC 3162 RADIUS and IPv6

RFC 3576 Dynamic Authorization Extensions to Remote Authentication for Dial In User Service (RADIUS)

RFC 4679 DSL Forum Vendor-Specific RADIUS Attributes

RFC 4818 RADIUS Delegated-IPv6-Prefix Attribute

Ограничения

Минимальный интервал, с которым SmartEdge отсылает сообщения Accounting Update(Acct-Interim-Interval) в RADIUS:

для сессии составляет 600 секунд(10 минут),

для сервиса составляет 900 секунд(15 минут).

Максимальный — 604,800 секунд(7 дней).

Количество одновременно обрабатываемых соединений:

XCRP3 (установлен в SE100) – до 150 соединений в секунду

XCRP4 (актуальный RP для SE600/1200) – до 300 соединений в секунду

Количество CoA серверов – до 5(до SEOS 6.4), до 36(после SEOS 6.4) Доступные протоколы аутентификации – PAP, CHAP

(протоколы MS-CHAP, MS-CHAPv2 и другие отсутствуют)

Базовая настройка AAA (для абонентов)

В данном разделе кратко рассмотрим конфигурирование подсистемы AAA(аутентификация, авторизация и аккаунтинг) для абонентов с использованием RADIUS сервера.

Существует 2 режима работы AAA: контекстный и глобальный.

В первом режиме для каждого контекста можно определить свои параметры ААА, во втором режим параметры определяются глобально и задаются в указанном контексте.

Настройка в глобальном режиме

Следующая строчка глобально включает аутентификацию абонентов через RADIUS в контексте local

[local]Redback(config)#aaa global authentication subscriber radius context local

Настройка в режиме контекста

Переключитесь в нужный контекст (для каждого контекста можно задать свои параметры

AAA), для этого наберите в режиме конфигурирования CLI:

[local]Redback(config)#context local

Включите аутентификацию абонентов через RADIUS в контексте:

[local]Redback(config-ctx)#aaa authentication subscriber radius

Включите аккаунтинг абонентов через RADIUS в контексте:

[local]Redback(config-ctx)#aaa accounting subscriber radius

Пример:

[local]Redback(config)#aaa global authentication subscriber radius context local

[local]Redback(config)#context local

[local]Redback(config-ctx)#aaa authentication subscriber radius

[local]Redback(config-ctx)#aaa accounting subscriber radius

[local]Redback(config-ctx)#commit

Базовая настройка RADIUS

Переключитесь в нужный контекст(для каждого контекста можно задать свой набор RADIUS

серверов), для этого наберите в режиме конфигурирования CLI:

[local]Redback(config)#context local

Задайте адрес RADIUS сервера для аутентификации(порт по умолчанию – 1812) и секретный ключ

[local]Redback(config-ctx)#radius server 10.43.32.56 key Secret

Задайте адрес RADIUS сервера для аккаунтинга(порт по умолчанию - 1813) и секретный ключ

[local]Redback(config-ctx)#radius accounting server 33.44.55.66 key Secret

Задайте параметр max-entries – количество попыток обращения к RADIUS серверу

[local]Redback(config-ctx)#radius max-retries 5

Задайте параметр timeout – время в течение которого SmartEdge будет ждать ответ от

RADIUS сервера при каждой попытке соединения

[local]Redback(config-ctx)#radius timeout 30

Создайте новый интерфейс, задайте адрес, на котором будет являться адресом NAS для биллинга:

[local]Redback(config-ctx)#interface mgmt loopback

[local]Redback(config-if)#ip address 11.200.1.1/32

Важная строка, говорит о том что с этого адреса SmartEdge будет обращаться в биллинг:

[local]Redback(config-if)#ip source-address radius

Пример:

[local]Redback#config

[local]Redback(config)#context local

[local]Redback(config-ctx)#radius server 10.43.32.56 key Secret

[local]Redback(config-ctx)#radius max-retries 5

[local]Redback(config-ctx)#radius timeout 30

[local]Redback(config-ctx)#interface mgmt loopback

[local]Redback(config-if)#ip address 11.200.1.1/32

[local]Redback(config-if)#ip source-address radius

[local]Redback(config-if)#commit

Базовая настройка CoA

Переключитесь в нужный контекст(для каждого контекста можно задать свой набор CoA

серверов), для этого наберите в CLI:

[local]Redback(config)#context local

Задайте набор серверов CoA c собственными секретными ключами и портами:

[local]Redback(config-ctx)#radius coa server 1.1.1.1 key coacoa port 3799

[local]Redback(config-ctx)#radius coa server 1.1.1.2 key coacoa port 3800

[local]Redback(config-ctx)#radius coa server 1.1.1.3 key coacoa port 3801

[local]Redback(config-ctx)#radius coa server 1.1.1.4 key coacoa port 3802

[local]Redback(config-ctx)#commit

Пример:

[local]Redback#config

[local]Redback(config)#context local

[local]Redback(config-ctx)#radius coa server 1.1.1.1 key coacoa port 3799

[local]Redback(config-ctx)#radius coa server 1.1.1.2 key coacoa port 3800

[local]Redback(config-ctx)#radius coa server 1.1.1.3 key coacoa port 3801

[local]Redback(config-ctx)#radius coa server 1.1.1.4 key coacoa port 3802

[local]Redback(config-ctx)#commit

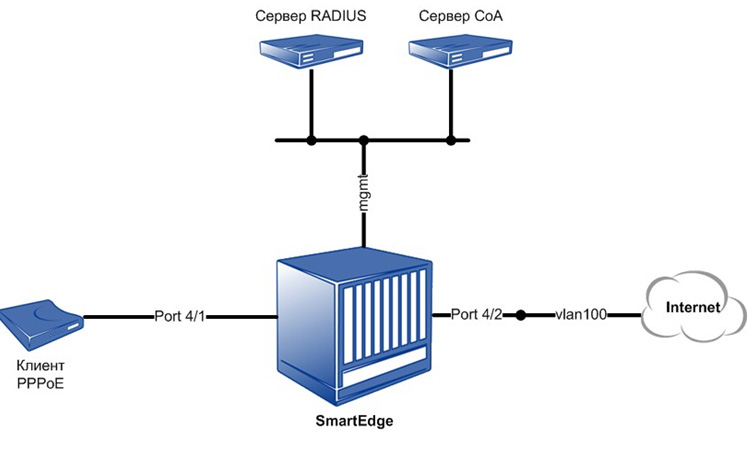

Базовая настройка PPPoE

Следующий пример рассматривает конфигурацию, в которой SmartEdge терминируетPPPoE соединения с аутентификацией пользователей через RADIUS сервер. Схема тестового стенда:

Пример конфигурации:

Определяем имя сервиса PPPoE — Internet, разрешаем принимать соединения с любым именем сервиса, определяем DNS серверы для абонентов, задаём MTU 1492 :

!

context local

!

domain isp.ru

domain Internet advertise

!

subscriber default dns primary 8.8.8.8 dns secondary 8.8.4.4 ppp mtu 1492

!

! ** End Context **

В режиме глобальной конфигурации:

!

pppoe service-name accept-all pppoe services marked-domains

!

Определяем статичные интерфейсы и маршрут по умолчанию:

!

context local

!

interface Internet

ip address 10.1.1.1/24!interface mgmtip address 10.2.2.1/24ip source-address radius!!ip route 0.0.0.0/0 10.1.1.2!

Привязываем интерфейс mgmt к интерфейсу управления XCRP:

!

port ethernet 7/1

! XCRP management ports on slot 7 and 8 are configured through 7/1

no shutdown

bind interface mgmt local

!

Включаем карту 4x10GE в 4 слоту:

!

card 10ge-4-port 4

!

Настраиваем второй физический интерфейс 10GE на линейной карте в слоту 4: Инкапсуляция - 802.1q, VLAN = 100, виртуальный интерфейс – Internet, контекст - local

!

port ethernet 4/2 no shutdown encapsulation dot1q dot1q pvc 100

bind interface Internet local

!